À l’approche de la Coupe du monde de Rugby 2023 et des Jeux olympiques et paralympiques de Paris 2024, l’Agence nationale de la sécurité des systèmes d’information alerte les entreprises contre d’éventuelles cyber-attaques et les incite à prendre d’ores et déjà des mesures préventives.

« Parler de crime organisé, ce n’est pas le bon terme, il s’agit de crime industrialisé », n’hésite pas à dire Vincent Strubel, directeur général de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) pour rappeler que la cybermenace est omniprésente. D’ailleurs, le tout récent rapport de l’Agence « Panorama de la Cybermenace 2022 » pousse les entreprises, les administrations, les collectivités et les particuliers à mieux se protéger contre les activités malveillantes, en raison notamment des grands événements qui seront prochainement accueillis sur le territoire français.

40 % DES ENTREPRISES FRANÇAISES TOUCHÉES PAR LES RANÇONGICIELS

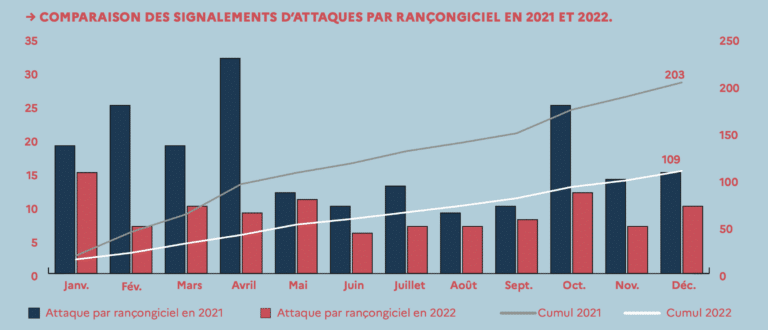

Les chiffres disponibles ne donnent pas toujours la véritable mesure des menaces : malgré la baisse du nombre des intrusions avérées portées à la connaissance de l’Agence (831 en 2022 vs 1 082 en 2021) qui pouvait annoncer une accalmie, le deuxième trimestre 2022 a connu une recrudescence des activités malveillantes par rançongiciel.

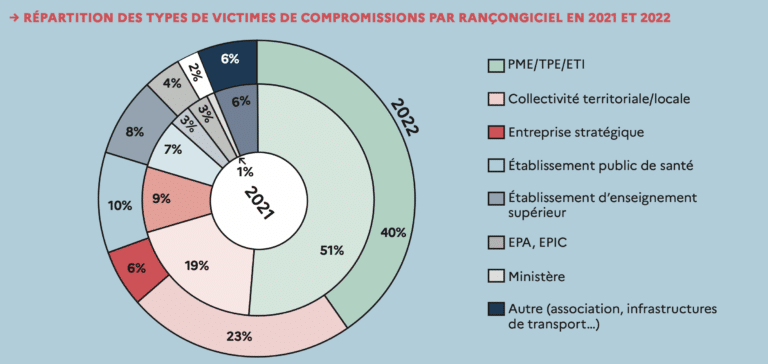

En outre, celles-ci semblent toucher dorénavant des entités moins bien protégées que celles visées lors des attaques précédentes, comme l’indique la répartition des types de victimes dans le schéma ci-dessous (page 16 du rapport ANSSI).

Les menaces demeurent donc bien réelles mais surtout beaucoup plus complexes et sophistiquées. Les événements de portée mondiale à venir offrent en outre aux fraudeurs l’opportunité de déployer leurs « talents » afin d’exploiter toutes les failles de sécurité possibles et obtenir ainsi « des accès discrets et pérennes aux réseaux de leurs victimes » : via leurs équipements périphériques mais aussi en attaquant leurs prestataires, fournisseurs, sous-traitants, etc. Le rapport de l’ANSSI vient donc à point informer les entreprises de la nature des menaces qui les visent et des moyens de s’en préserver. Voici, au top de cet étrange palmarès, celles qui ciblent principalement les professionnels :

Les attaques par rançongiciel

Les attaques par rançongiciel (ransomware en anglais) se traduisent par l’introduction d’un code malveillant dans le système d’information de l’entité visée afin d’empêcher tout accès aux ordinateurs et aux données tant que la rançon exigée n’a pas été versée. Ce type d’attaque se maintient à un niveau élevé et se concentre désormais sur des secteurs vulnérables comme la santé et sur les travailleurs à distance moins bien protégés. En novembre 2022, Marc Boget, commandant de gendarmerie dans le cyberespace, déclarait qu’il se produisait « une attaque par rançongiciel toutes les 11 secondes dans le monde ».

L’espionnage informatique

L’espionnage informatique se manifeste par des intrusions de modes opératoires étrangers dans les réseaux d’entreprises stratégiques françaises. En 2021 et en 2022, la Chine était impliquée dans la plupart des cas traités par l’Agence. Cependant, le conflit russo-ukrainien représente depuis 2022 un contexte favorable à des actions de déstabilisation ; ainsi des attaques par déni de service distribué (attaques DDOS) peuvent paralyser le site Web d’une administration publique ou de toute entité stratégique. S’y ajoutent d’autres modes d’action tels que des défigurations de sites Internet (modification non sollicitée de la présentation d’un site Internet suite à un piratage) ou des opérations d’exfiltration de données confidentielles susceptibles d’affecter de nombreuses victimes.

L’hameçonnage

L’hameçonnage (phishing en anglais), le cybersquatting et leurs dérivés (typosquatting, smishing, vishing, whaling…) ont malheureusement toujours la cote chez les fraudeurs. Ceux-ci profitent non seulement d’une sécurisation insuffisante mais aussi de l’automatisation de leurs process et de l’IA (Intelligence Artificielle) qui facilitent le lancement de campagnes d’hameçonnage d’envergure et la multiplication de messages malveillants.

Les attaques sur la Supply chain

Les attaques sur la Supply chain (chaîne d’approvisionnement numérique), malgré une baisse constatée en 2022, constituent un risque systémique, d’après l’ANSSI et, ce d’autant que les entreprises et organisations dépendent toujours davantage du numérique pour échanger avec fournisseurs et prestataires.

Le Cloud Computing

Enfin, tant le Cloud Computing que l’externalisation de services auprès d’entreprises spécialisées sans prévoir de clauses de sécurité adaptées constituent évidemment un vecteur d’attaque indirecte fort intéressant pour les pirates.

Il faut en outre signaler que les potentiels gains financiers, l’espionnage informatique ou la déstabilisation de leurs cibles motivent des attaquants aux profils variés, plus difficiles à identifier. D’où la nécessité de mesures de protection accrues.

COMMENT SE PROTÉGER ? DES MESURES À LA HAUTEUR DES MENACES

Toute entreprise ou organisation, privée ou publique, doit bien évidemment prendre la réelle mesure du risque cyber afin de mettre en place les dispositifs les plus performants pour se protéger, notamment : l’application rigoureuse d’une politique de mise à jour de son système d’information, l’activation de l’authentification multifacteurs, la gestion rigoureuse des mots de passe utilisés, la surveillance systématique des données concernant l’organisation, la sensibilisation des utilisateurs ainsi que le développement des capacités de détection et de traitement des incidents, permettent de se prémunir des menaces les plus courantes. Les préconisations faites par l’ANSSI dans son guide d’hygiène informatique peuvent les y aider.

Certaines recommandations permettent de limiter les risques au niveau des utilisateurs. Elles sont en revanche insuffisantes pour assurer la sécurité d’une entreprise et de son système d’information. Une approche globale est nécessaire, notamment pour se concentrer sur les signaux de préattaque, tels que la création des noms de domaine, sous-domaines et certificats de sécurité utilisés par les fraudeurs. Ces informations doivent être également complétées par une surveillance des informations publiées sur les réseaux sociaux et sur les forums du dark web afin de pouvoir évaluer le risque de menace. Une surveillance des appstores et de l’usage du logo de l’entreprise (ou d’autres signes distinctifs) permet en outre d’identifier tout détournement d’identité visant à tromper le public.

De nombreuses entreprises ne sont pas encore équipées. Pour cette raison, l’ANSSI tire la sonnette d’alarme et les appelle à se doter d’outils spécifiques propres à sécuriser leur système d’information.

CONSEIL D’EXPERT

À première vue, les chiffres présentés par l’ANSSI se concentrent sur les attaques par rançongiciel. Quid de l’espionnage informatique et des autres types de piratages à l’encontre des intérêts français dont la presse s’est fait l’écho depuis le début du conflit russo-ukrainien ? Difficile d’en reconnaître officiellement l’ampleur dans ce contexte géopolitique mouvementé. Une raison de plus pour prendre ces chiffres en baisse avec des pincettes, notamment à l’approche des événements sportifs internationaux à venir.

Quel que soit le type d’attaque possible, il faut se concentrer sur les signaux de préattaque. Ceux-ci sont détectables et analysables grâce aux outils de surveillance de nouvelle génération. Ils permettent ainsi de prendre des mesures pro-actives pour protéger le personnel des entreprises ainsi que ses utilisateurs externes (clients, fournisseurs, public, etc.).

Par Raphaël TESSIER et Sophie AUDOUSSET pour EBRAND France.